前言:

萬事俱備,來實際攔截一個封包看看!

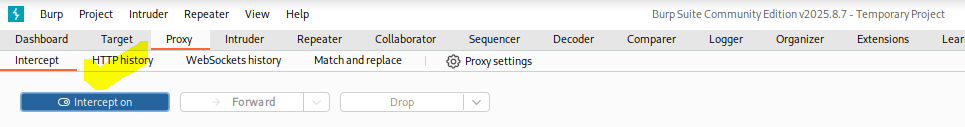

回到 Burp Suite,點擊上方的主分頁 「Proxy」。

在下方的子分頁中,確定在 「Intercept」 (攔截) 分頁。

確認 「Intercept is on」 這個按鈕是按下的狀態 (藍色)。

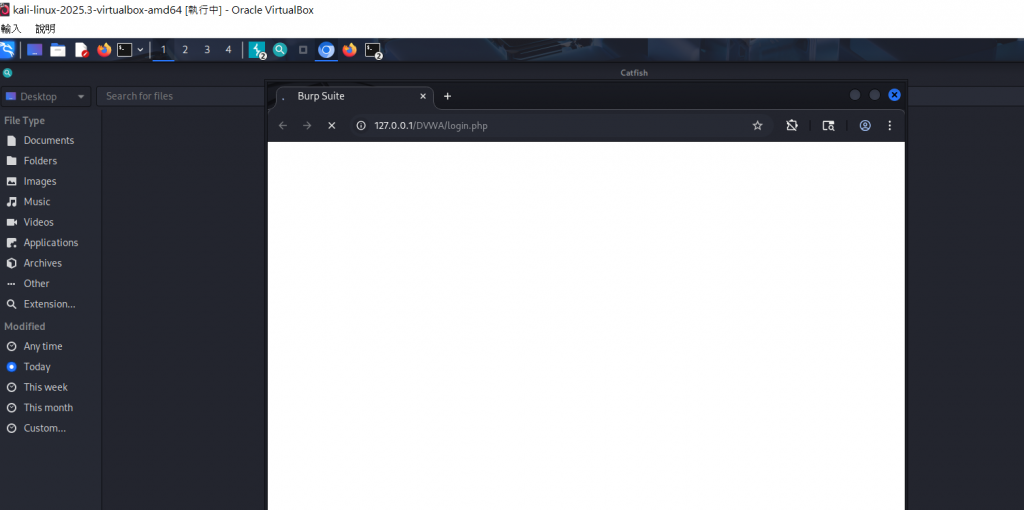

回到 Firefox,嘗試瀏覽 DVWA 登入頁面 http://127.0.0.1/DVWA/login.php

會發現瀏覽器一直在轉圈圈,頁面沒有出來。這就對了!因為請求已經被 Burp Suite 攔截住了!

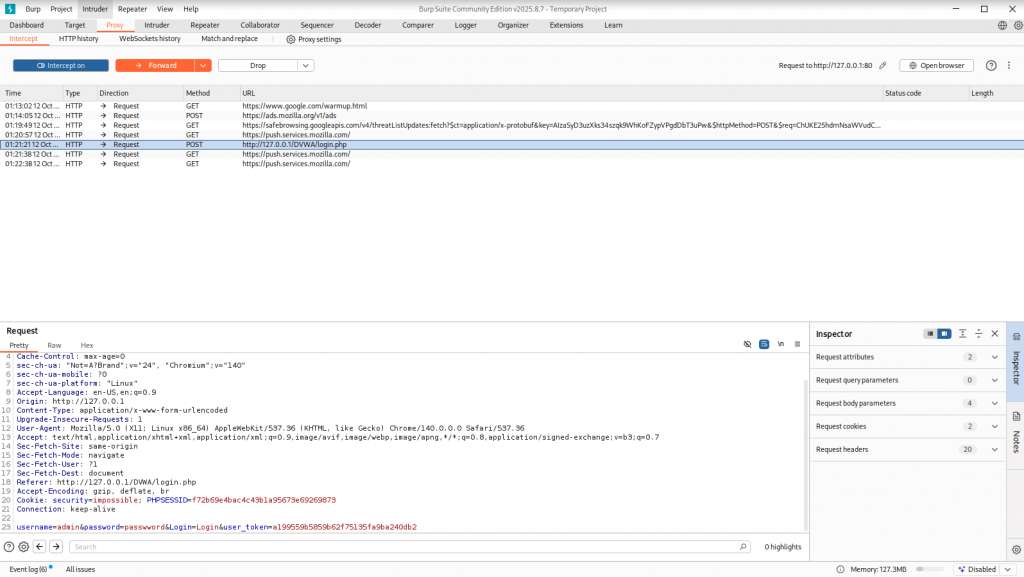

切換回 Burp Suite,會在 Intercept 分頁看到完整的 HTTP Request 內容。

可以點擊 「Forward」 按鈕來放行這個封包,讓它繼續傳送到伺服器;或者點擊 「Drop」 來丟棄它。先點擊幾次 Forward,直到頁面在瀏覽器中完全載入。

今日總結與明日預告

如何成功攔截並檢視一個 HTTP 請求。

現在,我不僅能「看見」瀏覽器與伺服器之間的對話,更獲得了「介入」這些對話的能力。

明天,將學習 Burp Suite 的另外兩個核心功能:Repeater (重送器) 和 Intruder (入侵者)。將不再只是被動地攔截,而是要主動地修改封包、重送請求,並對 DVWA 發起第一次、真正的自動化攻擊——密碼爆破 (Brute Force)!